中国平安保险(集团)控股有限公司信息安全及内控部总经理 谭宪维

为了做好信息安全保护工作,企业通过建立能够抵御攻击、如万里长城般坚固的信息系统防御边界,以防止未授权者入侵,但黑客往往只需要找到一个信息系统漏洞,就可以随意进入企业,窃取企业重要信息。因遭受黑客入侵而损失客户数据的实例多不胜数,尤以金融行业发生的案件最受注目。2005年,由于信息安全漏洞,卡系统公司(Card SystemsSolutions,Inc.)的约4000万个信用卡账户的资料被黑客盗取,成为有史以来最严重的信息安全案件。最终美国SFC(Securities and Futures Commission, 证券及期货事务监察委员会)要求卡系统公司在今后的20年内,每两年都要呈交独立第三方专业安全评审报告。

此类案件时有发生,影响范围越来越大。2009年,美国信用卡处理商和支付服务供应商哈特兰支付系统公司(Heartland Payment Systems Inc.)的信息系统受到黑客入侵,付款处理系统被植入恶意程序,导致大约1.3亿张信用卡账户信息外泄。这起身份信息盗窃案的规模远远超过了历史上已曝光的所有同类案件。事件发生后,哈特兰支付系统公司向Visa、万事达卡、美国运通和Discovery共赔付了1.1亿美元。信息安全对金融企业的重要意义不言而喻。调查结果显示,因哈特兰支付系统公司的几台服务器存在安全漏洞,被黑客入侵并植入恶意程序,监控、窃取了该公司信用卡和客户信息,用以制作假卡。案件更披露,黑客的恶意软件通过了多个防病毒软件的监测,恶意软件已在哈特兰支付系统公司的服务器中存在数年时间,一直未被察觉。

由此可见,企业要有效抵御外来攻击,就必须拥有强大的信息安全防御能力,必须建立起一套全面的、深度防护体系。深度防护是指采取多层次、多角度的控制措施,当一种防御措施失效时,其他层面的防御手段仍能有效抵御和防范攻击,降低可能造成的损失。全面防护体系的建立需要覆盖所有受保护领域,真正做到滴水不漏。

主动、全面的 安全防护体系建设

传统的遇到安全问题后再制定解决方案的做法显然是被动的,因为修复工作只针对单一环境及单一攻击方式才会有效。安全防护体系建设应未雨绸缪,做到主动、全面。

ISO27001信息安全管理体系中通过PDCA模型(见图1)进行信息安全管理。这种模式在识别和运作过程中,把过程分为策划(Plan)、实施(Do)、检查(Check)、处置 (Act)四个阶段,通过四个阶段的持续循环,使过程效果不断提升。PDCA模型下的信息安全管理是一个持续循环的质量管理的理念,即首先要建立起一套信息安全管理机制,然后实施落实,再不断检查、回顾,维护更新信息安全管理体系。

图1 ISO27001 PDCA模型

上述PDCA模型理念如何才能更好地应用于信息安全管理的实际工作中呢?其实,全面的信息安全保护与安保工作理念上是一致的。要做好一栋大厦的安保,首先要设计适用的坚固的门和牢固的锁;再为大厦所有房间装好门锁、锁好门并派保安人员巡检。

信息安全工作也是一样,主动的信息安全防护要从制度入手,首先要制定全面、严谨的安全控制规范;然后按照规定实施,并不断检查,审核执行实施能否维持其有效性。

常规检查的有效性不可忽视。安全检查的方式有多种,可归纳为两大类。一类是考核制度的遵循情况,另一类是针对某个信息系统进行安全性检测,在实际工作中,这两类方式可以同时采用,以达到最佳防御的目的。

操作系统层面的 安全保护实践

从上述信息泄露事件中不难看出,正是因为服务器存在安全漏洞才给黑客提供了可乘之机,如果服务器“固若金汤”,黑客就没有落脚之地,也就不可能植入恶意软件和木马程序了。

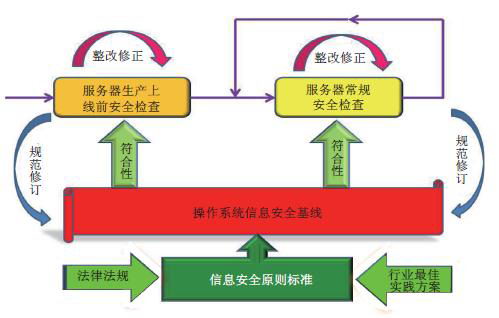

要实现全面的服务器安全,就要把PDCA单循环的工作模型,调整为多纬度的循环工作模式(如图2所示)。

图2 操作系统全面安全管理工作模型

操作系统配置管理的做法是,制定一套完善的信息安全基线,明确操作系统层最低的安全配置要求,并要求所有服务器操作系统都必须符合相关的安全规范。需要指出的是,不同的操作系统需要根据具体情况,制定合适的信息安全基线, 如Windows、Linux、Solaris等操作系统,应分别制定相应的配置标准。但所有配置基线必须遵循统一的信息安全保护的原则,各基线的规范不存在冲突。

基线制定后,系统管理员必须遵循信息安全基线配置服务器。为确保操作系统配置的合规性,新构建的服务器上线到生产环境前必须通过信息安全检查,确保生产环境中的各服务器的配制均达到信息安全的标准。而信息安全检查的第一步是按照操作系统安全基线逐一配置项检查与基线的符合性,另外,还要辅以系统漏洞扫描,检查是否存在配置上的缺陷。

对生产环境中的所有服务器,都需要进行经常性的信息安全检查,而常规性的信息安全检查工作与上线前的检查一样,需要核实操作系统配置的合规性和开展系统漏洞扫描。从审查的角度来说,安全审查的工作可以采取随机抽样的方式执行,抽查覆盖面越大,可信性越高,最好做到全面覆盖,提高信息安全在操作系统层面的保障性。

操作系统的安全工作只是信息安全工作中一个环节,信息系统的深度防御需要在网络、系统架构、应用系统等各层实施防御,才能构建一个有深度的全面安全控制管理环境。

|